일상생활을 할 때는 필요 없지만 컴퓨터를 배우거나 네트워크 리눅스 파이썬 개발 등을 하시게 되면

컴퓨터가 사용하는 2진수를 배워야 하는데요

우리가 사용하는 iP 주소는 192.168.123.132 이러한 형태를 가지고 있습니다.

위 모습은 저희에게 친숙한 10진수의 형태이며 우리의 컴퓨터는 모두 2진수만을 사용하고 있습니다.

그렇다면 컴퓨터는 저희가 치고 있는 10진수를 어떻게 연산하고 있을까요??

처음에는 너무 어렵지만 알고 보면 너무 쉬운 2진법과 저희가 쓰고 있는 10진법을 알려드리도록 하겠습니다.

(진법? 수? 헷갈리지 마세요 2진법으로 수를 나타내면 2진 수고 10진법으로 수를 나타내면 10진수입니다!)

아래 글을 눈으로만 읽지 마시고 한 번씩만 써보시면 따로 공부하실 필요가 없습니다.

저도 처음에는 눈으로만 보다가 나중에 따로 써보면서 이해했습니다!

그러니 읽으면서 한 번씩 써봐주시면 이해하시기 편하실 거예요!

저희가 흔히 쓰고 있는 10진법은 0을 포함한 0부터 9로 바로 10가지 숫자로 이루어져 있는 표기법인데요

15까지만 10진수로 표현해 보겠습니다.

|

10진수

|

|||||

|

0

|

1

|

2

|

3

|

4

|

5

|

|

6

|

7

|

8

|

9

|

10

|

11

|

|

12

|

13

|

14

|

15

|

||

0,1,2,3,4,5,6,7,8,9 그다음으로는 1이 올라가서 10,11,12,13,14,15,16,17,18,19 이런 식으로 쓰이고 있죠?

2지법도 형태는 똑같습니다 다만 0과 1두 가지 숫자로 이루어져 있을 뿐입니다 위의 표를 2진수로 표현해 보겠습니다.

|

2진수

|

|||||

|

0

|

1

|

10

|

11

|

100

|

101

|

|

110

|

111

|

1000

|

1001

|

1010

|

1011

|

|

1100

|

1101

|

1110

|

1111

|

||

천천히 한번 쓰면서 읽어보시면 아~ 하고 이해하기 쉬우실 거예요!

우리가 사용하고 있는 10진법은 10의 거듭제곱으로 자릿수가 증가하잖아요?

(10^0 = 1) (10^1 = 10) (10^2 = 100) (10^3 = 1000)

만약 7,536의 자릿수를 제곱으로 표현해 본다면 아래 표와 같이 표현할 수 있습니다.

|

7

|

5

|

3

|

6

|

|

10^3

|

10^2

|

10^1

|

10^0

|

|

1000의 자리

|

100의 자리

|

10의 자리

|

1의 자리

|

신기하지 않나요? (저만 신기한가요.. 저는 여태까지 쓰면서도 잘 몰랐습니다..)

2진법을 한번 볼까요? 마찬가지로 2지법도 2의 거듭제곱으로 자릿수가 증가합니다.

(2^0 = 1) (2^1 = 2) (2^2 = 4) (2^3 = 8) (2^4 = 16) (2^5 = 32) (2^6 = 64) (2^7 = 128)

그렇다면 2진수 1011을 10진수로 바꿔보면 몇이 될까요? 아래 표로 확인해 볼게요!

|

1

|

0

|

1

|

1

|

|

2^3 = 8

|

2^2 = 4

|

2^1 = 2

|

2^0= 1

|

|

8

|

0

|

2

|

1

|

위의 표가 한 번에 이해가신다면 너무 좋겠지만 저도 처음에는 잘 이해가 가지 않아서

몇 번을 다시 읽어봤어요 그럴 때는 조금 더 쉬운 방법이 있습니다.

iT를 공부하실 때 8비트라고 해서 보통 8자리로 구성되어 있는데요

딱 8개만 외우면 됩니다 외운다기보다 이미 알고 계시는 걸 이용하는 겁니다

아래 표를 이용하여 2진수 11111111을 계산해 보도록 해보죠 1의 자리부터 2의 제곱으로 올라갑니다.

1 + 2 + 4 + 8 + 16 + 32 + 64 + 128 = 255가 됩니다. 그러므로 11111111 = 255

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

|

1

|

2

|

4

|

8

|

16

|

32

|

64

|

128

|

헷갈리실 수 있으니까 한 번 더 설명할게요!!

가장 오른쪽은 "1"의 자리, 한 칸 왼쪽은 "2"의 자리, 다음은 "4"의 자리, "8"의 자리, "16"의 자리 ...

순서로 계산하시면 됩니다.

모든 자릿수를 합산하여 10진수를 구할 수 있습니다.

하나만 더 예를 들어서 2진수 [10011] 은 5자리로 사용되는 제곱은 1의 자리부터 (2,4,6,8,16) 즉 1+2+16=19 와 같습니다.

궁금하신 사항은 댓글에 남겨주세요

댓글에 남겨주신 내용은

추후 정리해서 올려드리겠습니다

구독 신청하시면 업로드 시 알려드릴게요!

-

조금이라도 도움이 되셨다면

공감&댓글 부탁드리겠습니다

감사합니다!

'개념' 카테고리의 다른 글

| 소스코드 분석과 바이너리 분석에 대한 비교 차이점 (1) | 2024.01.05 |

|---|---|

| 비트 (Bit)와 바이트 (Bite)와 옥텟이란? feat. 2진수 10진수 계산법 (쉬운 설명, 개념, 정리, 계산법, 아스키코드, 안시 코드 표) (2) | 2024.01.04 |

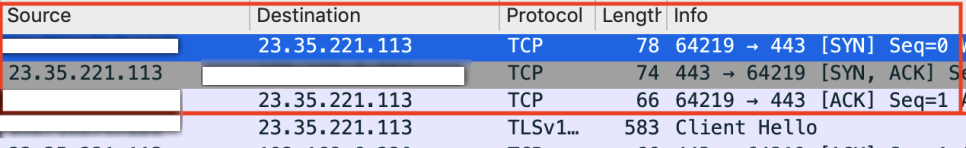

| http와 https는 무슨 차이일까? (정의 비교 설명 | 네트워크 헤더 프로토콜 ssl) (0) | 2023.12.19 |

| 제로트러스트 (Zero Trust)란 무엇일까?? (0) | 2023.12.13 |

| 와이어샤크 (Whireshark) 사용법#2 (쉬운 설명, 필터, 캡처, 연산자) (2) | 2023.12.07 |