VLAN

오늘은 VLAN을 실제로 설정해 보는 실습을 진행하도록 하겠습니다.

글에 앞서 VLAN에 대해서 아직 잘 모르시겠다면 아래 글을 읽고 와주세요!

https://jdcyber.tistory.com/53

VLAN 이란? (쉬운 설명, 개념, 정의)

LAN을 설명하기 전에 먼저 LAN의 개념을 알고 계셔야 하는데요 혹시 LAN에 대해 아직 잘 모르신다면 제가 아래 자세하게 알기 쉽게 써놓았으니 먼저 읽고 와주시길 바랍니다!! (작성중) VLAN (Virtual LA

jdcyber.tistory.com

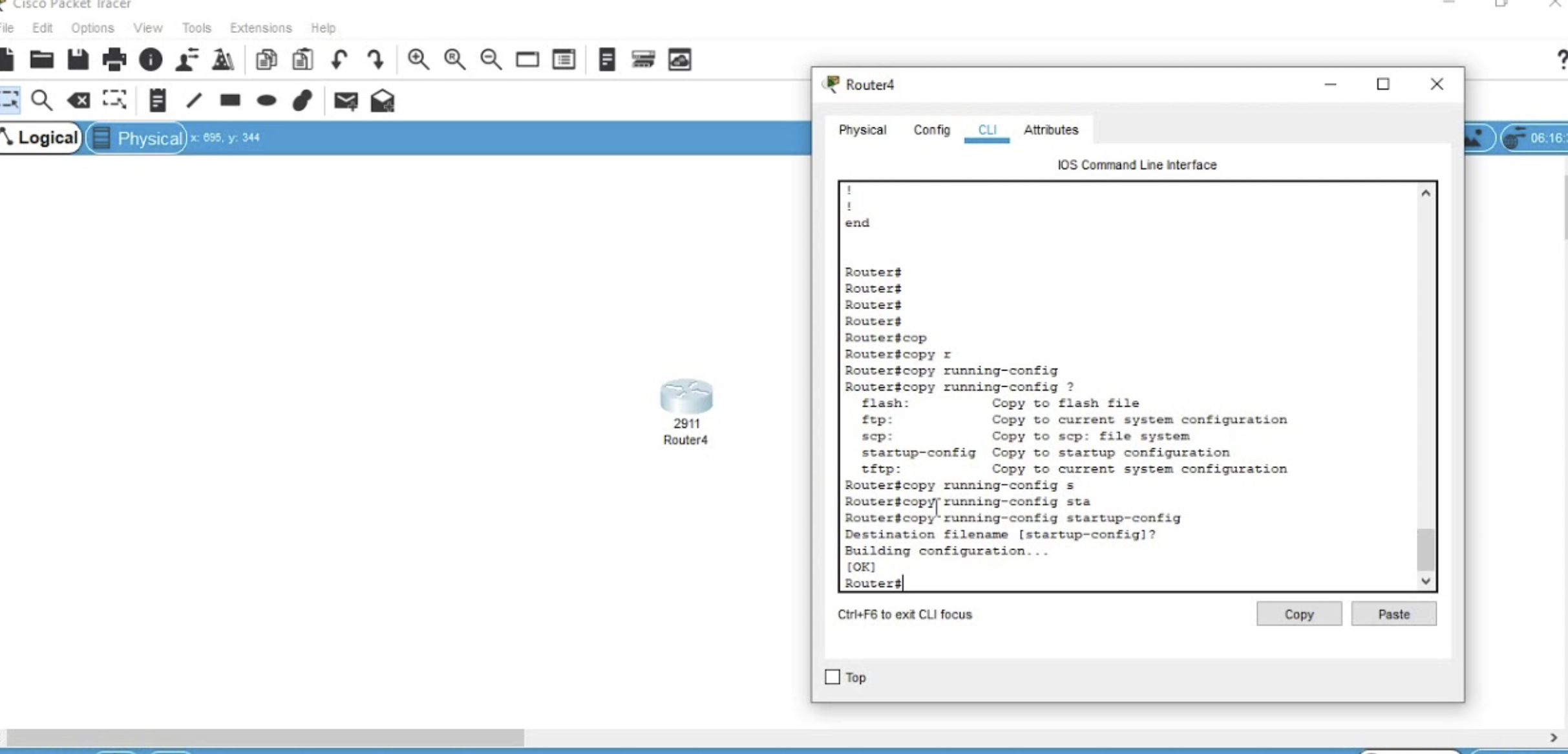

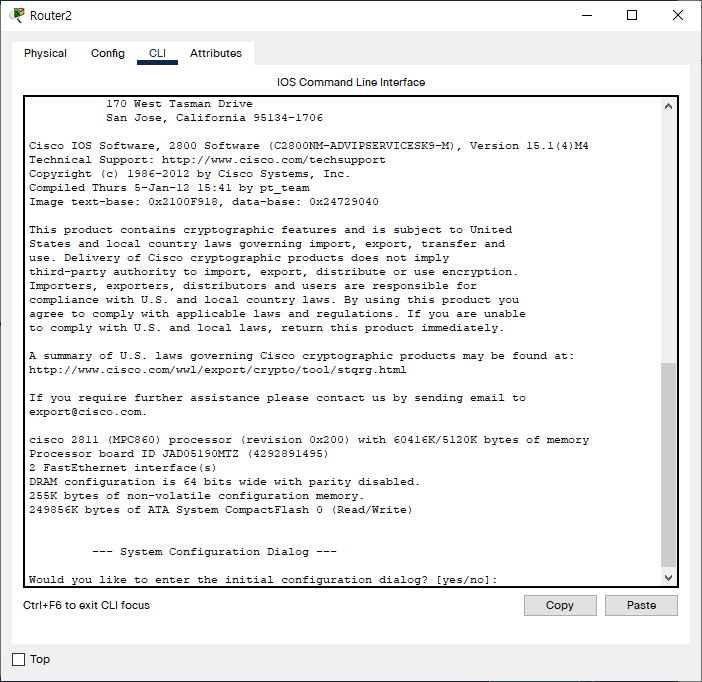

오늘 실습에 이용해 볼 소프트웨어는 패킷트레이서(Packet tracer)입니다.

패킷 트레이서(Packet Tracer)는 Cisco에서 개발한 네트워크 시뮬레이션 도구로,

네트워크 설계, 구성, 테스트 등을 가상 환경에서 실습할 수 있게 해주는 프로그램입니다.

이 도구에 대해 모르신다면 아래 글을 참조해 주세요!

(작성 중)

오늘 실습의 목적은 VLAN 생성 및 관리의 기본을 배우고,

네트워크의 논리적 분리를 이해하며, 보안과 관리 효율성을 향상시키는 방법을 학습하기 위함입니다.

| 사용자모드 | 제한된 명령어 사용, 장치설정 X | Router> |

| 관리자모드 | 현재 동작중인 장치 설정 내용을 볼수 있다 | Router# |

| 전역설정모드 | 장치 설정가능 | Rourer(config)# |

VLAN 생성하기

- VLAN 생성 명령어 입력:

- #conf t 명령어로 글로벌 구성 모드에 진입합니다.

- (config)#vlan 11 명령어로 VLAN 11을 생성합니다.

- (config-vlan)#name VLAN_A 명령어로 생성된 VLAN에 이름을 지정합니다.

- 동일한 방식으로 VLAN 12와 VLAN 13을 생성하고 각각 VLAN_B, VLAN_C라는 이름을 부여합니다.

- 생성된 VLAN 확인:

- #show vlan brief 명령어를 통해 현재 스위치에 구성된 VLAN 목록과 상태를 확인할 수 있습니다. 이때, VLAN 11, 12, 13이 성공적으로 생성되었는지 확인합니다.

VLAN Access 설정하기

VLAN을 생성한 후, 각 VLAN에 특정 포트를 할당하여 네트워크 장비들이 해당 VLAN에 속하도록 설정할 수 있습니다.

- VLAN Access 포트 설정 명령어 입력:

- #conf t 명령어로 다시 글로벌 구성 모드에 진입합니다.

- (config)#int fa0/1 명령어로 인터페이스 FastEthernet 0/1을 선택합니다.

- (config-if)#switchport mode access 명령어로 이 포트를 액세스 모드로 설정합니다.

- (config-if)#switchport access vlan 11 명령어로 이 포트를 VLAN 11에 할당합니다.

- 동일한 방식으로 fa0/2 포트를 VLAN 12에 할당합니다.

- 설정 확인:

- #show run 명령어를 사용하여 현재 구성을 확인합니다.

- #show vlan brief 명령어로 각 VLAN에 할당된 포트들을 확인합니다.

명령어 모음

|

#conf t

(config)#vlan 11 (config-vlan)#name VLAN_A (config-vlan)# (config-vlan)#vlan 12 (config-vlan)#name VLAN_B (config-vlan)# (config-vlan)#vlan 13 (config-vlan)#name VLAN_C (config-vlan)#end Check #show vlan brief VLAN Aceess를 설정해 보자

vlan 11 - f0/1 vlan 12 - f0/2 #conf t (config)#int fa0/1 (config-if)#switchport mode access (config-if)#switchport access vlan 11 (config-if)# (config-if)#int fa0/2 (config-if)#switchport mode access (config-if)#switchport access vlan 12 (config-if)#end Check #show run #show vlan brief 주요 정리 vlan 11 name VLAN_A int fa0/1 Switchport mode access Switchport access vlan 11 |

실습을 진행함에 있어 아래와 같은 실수를 많이 하셔서 남겨둡니다.

- VLAN 설정이 반영되지 않는 경우:

- 해결 방법: show vlan brief 명령어를 사용하여 현재 VLAN 설정을 확인합니다. 설정이 올바르게 반영되지 않았다면, 설정 과정을 다시 한번 점검하고, 오타나 누락된 부분이 없는지 확인합니다.

- 특정 포트에서 트래픽이 통과하지 않는 경우:

- 해결 방법: 포트가 올바른 VLAN에 할당되었는지, 그리고 해당 포트의 switchport mode access 설정이 올바르게 적용되었는지 확인합니다. 또한, 해당 포트의 상태가 활성화되어 있는지 show interface [interface-id] 명령어를 통해 확인합니다.

- VLAN 간 통신 문제:

- 해결 방법: VLAN 간 통신이 필요한 경우, Layer 3 장비를 통한 라우팅 설정이 필요합니다. 이는 VLAN 설정과는 별도의 고급 설정이며, 관련 지식이 필요합니다. 기본적으로 VLAN은 네트워크를 논리적으로 분리하기 때문에, VLAN 간 통신을 위해서는 추가적인 설정이 요구됩니다.

VLAN 생성과 포트 할당 과정을 통해,

각각의 VLAN에 특정 포트를 할당함으로써 네트워크의 논리적 분리를 실습해 보았습니다.

패킷 트레이서 같은 시뮬레이션 도구를 이용하면,

네트워크 구성과 관리 기술을 손쉽게 배우고 실습해 볼 수 있습니다.

궁금하신 사항은 댓글에 남겨주세요

댓글에 남겨주신 내용은

추후 정리해서 올려드리겠습니다

구독 신청하시면 업로드 시 알려드릴게요!

-

조금이라도 도움이 되셨다면

공감&댓글 부탁드리겠습니다

감사합니다!

'보안 > 실습' 카테고리의 다른 글

| 인공지능으로 간편하게 컴퓨터 보안 점검하는 방법 (0) | 2024.11.25 |

|---|---|

| 안전한 로그인 구현을 위한 필수 보안 설정 방법 (1) | 2024.06.03 |

| ACL 트래픽 필터링 실습 #3 위험 사이트 차단 (예제, 연습, 네트워크, 보안, 패킷 트레이서) (0) | 2024.03.28 |

| ACL 트래픽 필터링 실습 #2 (예제, 연습, 네트워크, 보안, 패킷 트레이서) (0) | 2024.01.05 |

| ACL 트래픽 필터링 실습 #1 (예제, 연습, 네트워크, 보안, 패킷 트레이서) (1) | 2023.12.12 |