ACL 접근 제어 목록 (Access Control List)

허가되지 않은 이용자가 라우터나 네트워크의 특정 자원에 접근하려고 하는 것을 차단하는 기능입니다.

첫 번째 실습에 이어 두 번째 시간입니다.

이 실습에서는 네트워크 보안의 중요한 측면인 접근 제어와 트래픽 관리를 실습합니다.

이 실습의 주된 목적은 네트워크 보안을 강화하고 특정 네트워크 트래픽을 제어하는 방법을 배우는 것입니다.

ACL을 사용하여 특정 소스에서 오는 또는 특정 목적지로 가는 트래픽을 제어하고,

네트워크 자원에 대한 무단 접근을 방지하는 방법을 배울 수 있습니다.

ACL에 대한 자세한 개념은

아래 글을 참고해 주세요!

https://jdcyber.tistory.com/17

ACL (Access Control List) 이란? ACL 구성 가이드: 네트워크 보안 강화를 위한 필수 지침 (쉬운 설명, 예

ACL (Access Control List) 정의 및 개념 ACL (Access Control List) 은 네트워크 보안의 핵심 구성 요소로, 네트워크 장비에서 데이터 패킷의 흐름을 제어하는 데 사용되는 일련의 지침입니다. 이 규칙들은 특

jdcyber.tistory.com

모든 패스워드는 'cisco'입니다.

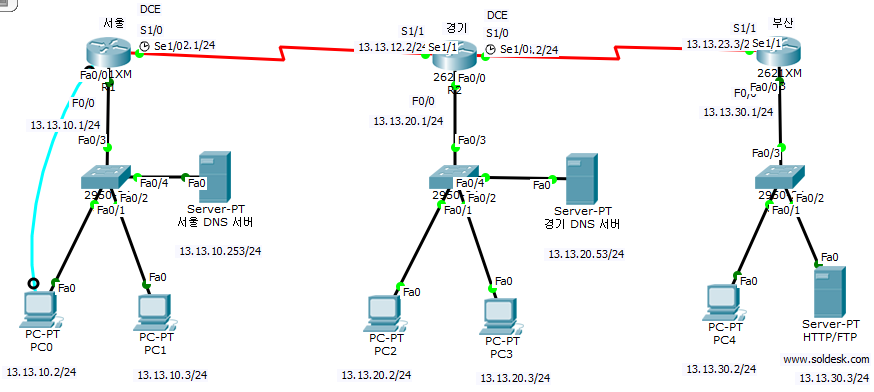

R1, R2, R3에는 RIPv2 라우팅 업데이트 설정 완료

모든 구간 패킷 전송이 가능 상태

다음 조건에 맞게 ACL를 이용하여 R3에서 트래픽 필터링을 구현하세요

(패킷 트레이서 예제 파일은 본 글 하단에 첨부 해놨습니다.)

| 차단 규칙 먼저: 특정 트래픽을 차단하는 규칙은 해당 트래픽이 다른 규칙에 의해 우선적으로 허용되기 전에 평가되어야 합니다. 따라서, 트래픽을 차단하려는 규칙들은 ACL의 상단부에 배치해야 합니다. 'permit' 규칙의 위치: ACL의 마지막에는 대체로 'permit' 규칙을 두어, 이전의 모든 규칙에서 명시적으로 차단되지 않은 나머지 모든 트래픽을 허용합니다. 이는 실수로 중요한 트래픽을 차단하지 않도록 보장하는 안전장치 역할을 합니다. 정확한 순서의 중요성: 잘못된 순서로 규칙을 설정하면 의도하지 않은 트래픽 차단 또는 허용이 발생할 수 있습니다. 따라서, 각 규칙을 정확한 순서대로 설정하는 것이 네트워크 보안과 효율성을 유지하는 데 매우 중요합니다. |

조건

| R3는 외부에서 오는 트래픽 중 출발지 네트워크가 ‘13.13.10.0/24’인 트래픽이 내부 로컬 네트워크 ‘13.13.30.0/24’로 Telnet 접근을 차단하여라. (목적: 이 규칙은 민감한 내부 네트워크('13.13.30.0/24')로의 무단 Telnet 접근을 차단합니다. Telnet은 암호화되지 않은 통신을 사용하므로, 무단 접근자가 중요한 정보를 쉽게 가로챌 수 있습니다. 이 규칙은 특정 외부 네트워크('13.13.10.0/24')로부터의 잠재적인 위협을 방지하고 내부 네트워크의 보안을 강화합니다.) R3에 위치한 HTTP/FTP 서버는 외부로부터 ICMP 공격을 받고 있는 상태이다. 외부로부터 수신하는 ICMP를 차단하여 공격을 방지하여라. 단, 서버는 외부로 Ping이 가능해야 한다. (목적: 이 설정은 외부로부터 R3에 위치한 서버로의 ICMP 트래픽(특히 'echo' 요청, 즉 Ping)을 차단하여, 네트워크 서비스 거부(DoS) 공격과 같은 위협으로부터 서버를 보호합니다. 동시에, 서버가 네트워크 연결 상태를 확인하기 위해 외부로 Ping을 보낼 수 있도록 합니다. 이는 서버가 공격을 받지 않으면서도 정상적으로 네트워크 진단을 수행할 수 있도록 보장합니다.) R3는 외부에서 오는 트래픽 중 출발지 네트워크가 ‘13.13.20.0/24’인 트래픽이 내부 로컬 웹서버 ‘13.13.30.3’에 접근하는 것을 차단하여라. (목적: 이 규칙은 특정 출발지 네트워크('13.13.20.0/24')에서 내부 로컬 웹서버('13.13.30.3')로의 접근을 차단하여, 서버가 무단 접근이나 잠재적인 공격으로부터 보호되도록 합니다. 이는 웹 서버의 데이터 보안과 운영 안정성을 유지하는 데 중요합니다.) R3는 위에 조건을 제외한 나머지 트래픽은 허용한다. (목적: 이 규칙은 위에 명시된 조건을 제외한 모든 트래픽을 허용합니다. 이는 네트워크가 필요한 정상적인 트래픽을 차단하지 않으면서 보안을 유지할 수 있도록 합니다. 이는 네트워크의 연결성과 기능성을 보장하는 동시에 필수적인 보안 조치를 유지합니다.) |

명령어

conf t

(R3 외부 트래픽 중 출발지 네트워크 ‘13.13.10.0/24’인 트래픽이 내부 로컬 네트워크 ‘13.13.30.0/24’로 Telnet 접근 차단)

access-list 110 deny tcp 13.13.10.0 0.0.0.255 13.13.30.0 0.0.0.255 eq23

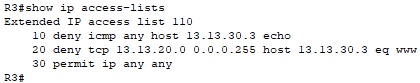

(R3 HTTP/FTP 서버는 외부로부터 ICMP 공격을 받고 있는 상태. 외부로 수신하는 ICMP를 차단하여 공격을 방지 단, 서버는 외부로 Ping이 가능도록 설정) access-list 110 deny icmp any host 13.13.30.3 echo

(R3 외부에서 오는 트래픽 중 출발지 네트워크가 ‘13.13.20.0/24’인 트래픽이 내부 로컬 웹서버 ‘13.13.30.3’에 접근하는 것을 차단) access-list 110 deny tcp 13.13.20.0 0.0.0.255 host 13.13.30.3 eq 80

(위에 조건을 제외한 나머지 트래픽은 허용) access-list 110 permit ip any any

!

(위의 조건을 구성할때에는 최대한 간결하게 ACL를 구성하며, ACL을 R1 Serial 1/1 에 적용)

int s1/1

ip access-group 110 in- Telnet 접근 차단 (출발지 네트워크 '13.13.10.0/24'에서 '13.13.30.0/24'로):

설명: 이 단계에서는 '13.13.10.0/24' 네트워크에서 '13.13.30.0/24' 네트워크로의 Telnet 접근을 차단하는 ACL 규칙을 설정합니다. 이는 무단 접근을 막아 네트워크의 보안을 강화하는 데 중요합니다.

명령어: access-list 110 deny tcp 13.13.10.0 0.0.0.255 13.13.30.0 0.0.0.255 eq 23 - ICMP 공격 방지 (HTTP/FTP 서버 '13.13.30.3'로의 ICMP 수신 차단):

설명: 이 단계는 R3에 위치한 HTTP/FTP 서버를 ICMP 공격으로부터 보호합니다. 외부에서 서버로의 ICMP 메시지를 차단하되, 서버가 외부로 Ping을 할 수 있도록 설정합니다.

명령어: access-list 110 deny icmp any host 13.13.30.3 echo - 특정 트래픽 차단 (출발지 네트워크 '13.13.20.0/24'에서 웹서버 '13.13.30.3'로의 접근 차단):

설명: 이 규칙은 '13.13.20.0/24' 네트워크에서 내부 로컬 웹서버 '13.13.30.3'으로의 접근을 차단합니다. 특정 네트워크 소스로부터의 웹 트래픽을 제한하여 서버 보안을 강화합니다.

명령어: access-list 110 deny tcp 13.13.20.0 0.0.0.255 host 13.13.30.3 eq 80 - 나머지 트래픽 허용:

설명: 이 규칙은 위에 나열된 조건을 제외한 모든 트래픽을 허용합니다. ACL은 위에서 아래로 규칙을 평가하므로, 맨 마지막에 'permit' 규칙을 두어 그 이외의 모든 트래픽을 통과시킵니다.

명령어: access-list 110 permit ip any any

확인

show ip access-lists

패킷 트레이서 예제 파일

궁금하신 사항은 댓글에 남겨주세요

댓글에 남겨주신 내용은

추후 정리해서 올려드리겠습니다

이웃 신청하시면 업로드 시 알려드릴게요!

-

조금이라도 도움이 되셨다면

공감&댓글 부탁드리겠습니다

감사합니다!

'보안 > 실습' 카테고리의 다른 글

| 인공지능으로 간편하게 컴퓨터 보안 점검하는 방법 (0) | 2024.11.25 |

|---|---|

| 안전한 로그인 구현을 위한 필수 보안 설정 방법 (2) | 2024.06.03 |

| ACL 트래픽 필터링 실습 #3 위험 사이트 차단 (예제, 연습, 네트워크, 보안, 패킷 트레이서) (0) | 2024.03.28 |

| VLAN 설정 (패킷 트레이서로 시작하는 네트워크 분리 실습 가이드) (2) | 2024.03.26 |

| ACL 트래픽 필터링 실습 #1 (예제, 연습, 네트워크, 보안, 패킷 트레이서) (2) | 2023.12.12 |