와이어샤크 WhireShark 란?

초창기에는 ' Ethereal '이라는 이름으로 나왔다가

이후 상표 문제로 ' Wireshark '로 바뀌게 되었습니다.

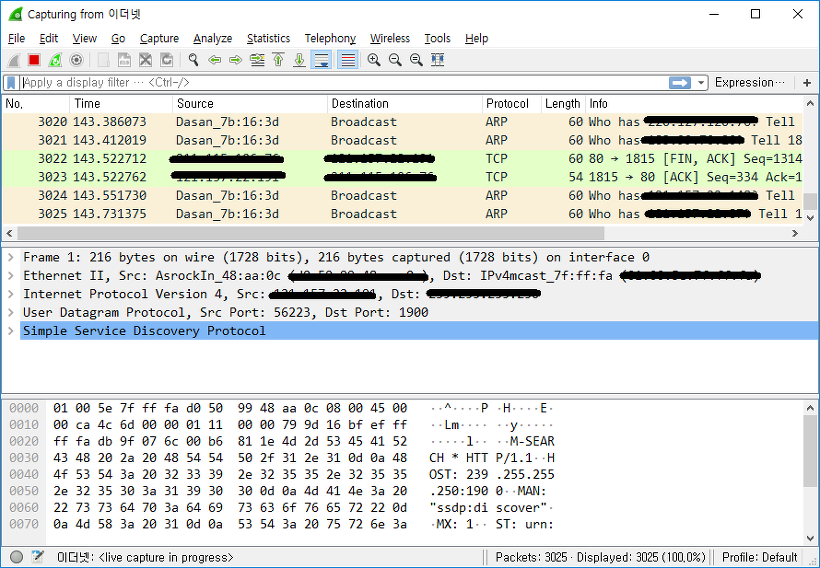

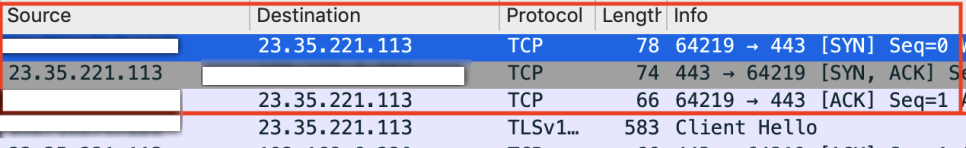

와이어 샤크는 네트워크 패킷을 캡처하고 분석하는 패킷을 분석하는 프로그램입니다.

와이어 샤크는 현재 통신 중인, 실제 흘러가고 있는 데이터,

패킷을 캡처하여 데이터의 흐름을 살펴볼때 사용하는 분석 프로그램입니다.

즉, 내가 보내거나 받는 데이터가 케이블을 타고 흘러갈 때

그 내용을 찍어서 분석하고 알아본다는 이야기입니다.

패킷이 무엇일까요?

아래 글을 읽어주세요!

https://jdcyber.tistory.com/12

패킷(Packet)이란? (쉬운 설명, 구조, 헤더, 인캡슐레이션, 핑, Ping)

패킷 (Packet) 이란 무엇일까요? 패킷은 패키지(package)와 덩어리를 뜻하는 버킷(bucket)의 합성어로 통신망을 통해 전송하기 쉽도록 데이터를 잘게 나눈 전송 단위입니다. 본래 패킷은 소포를 뜻

jdcyber.tistory.com

주로 네트워크 문제를 조사하거나

좀처럼 원인을 찾기 힘든 네트워크에 대한 트러블

(장애)을 해결할 때 사용됩니다.

강력하고 쉬운 사용법 때문에 해킹뿐만 아니라

보안 취약점 분석, 보안 컨설팅, 개인정보 영향 평가 등

여러 분야에서 폭넓게 사용되고 있으며 특히 교육용으로 널리 사용되고 있습니다.

주요기능

| 네트워크 인터페이스 RAW 패킷 캡처 패킷 내용 분석 가능 (상세 표시) 캡처 데이터를 열거나 저장 패킷 필터링 혹은 검색 다양한 통계 생성 가능 플러그인 제작하여 기능 확장 가능 USB, 블루투스 등의 프로토콜 분석 가능 Python 이용하여 독자적 분석기 제작 가능 |

응? 뭐라고요?

PC로 홈페이지를 보거나 이메일을 보낼 때에

전송되는 데이터는 실제로는 LAN 케이블을 통해 전기 신호 형태로 바뀌어 흐르게 됩니다.

와이어 샤크 (LAN 분석기)는 LAN 케이블을 지나는

전기 신호를 데이터를 패킷 형태로 가져와서 패킷의 의미를 조사할 수 있기 때문에,

나의 컴퓨터와 네트워크 사이 케이블 속을 지나다니는 내용/정보 들을 살펴보고 직접 확인해 볼 수 있습니다.

LAN 케이블을 지나는 전기신호를 데이터 형태로 가져오는 것을 패킷 캡처라고 하고,

가져온 패킷의 의미를 조사하는 것은 덤프 분석이라고 합니다

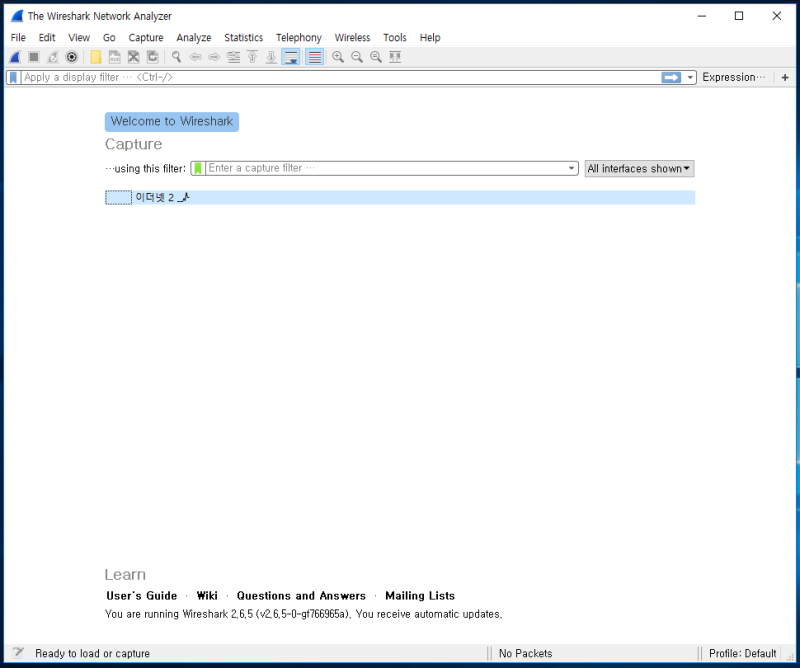

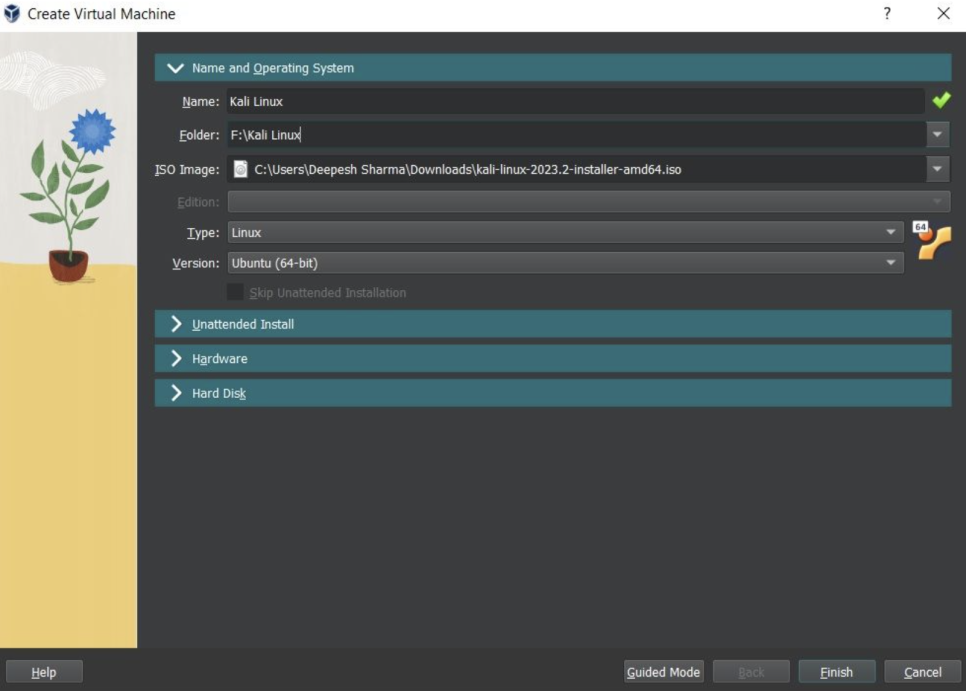

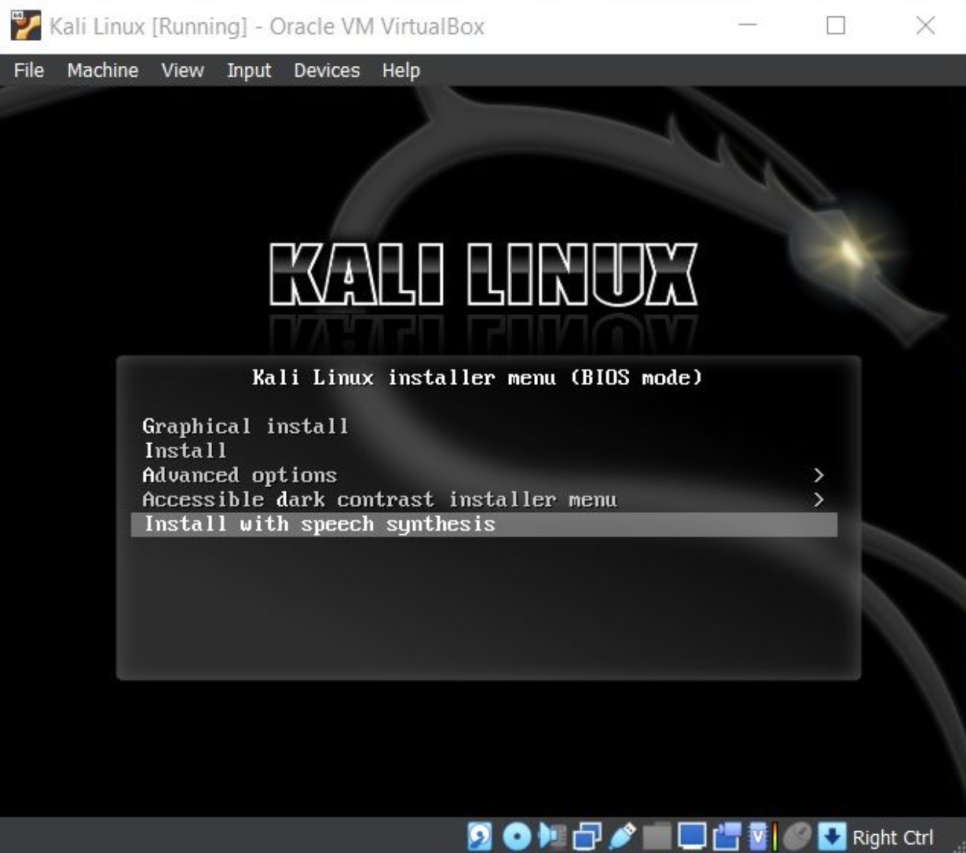

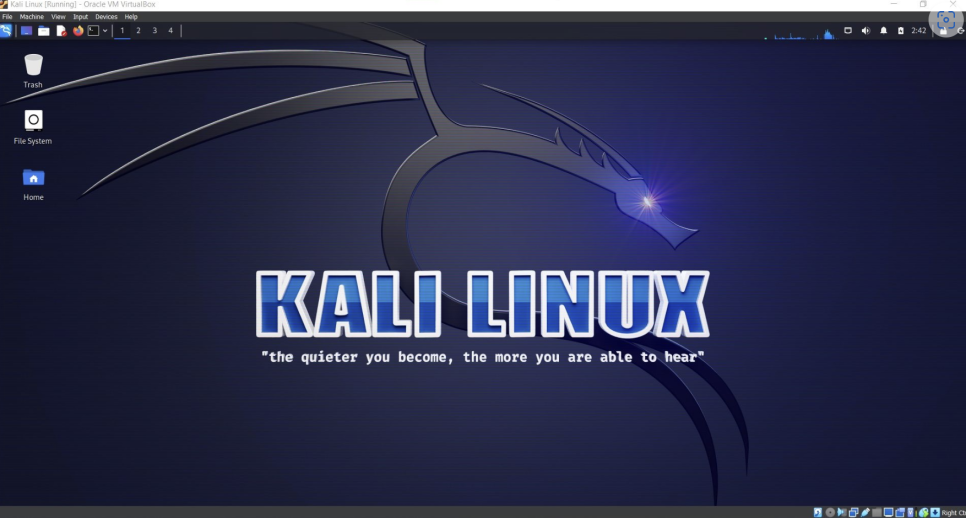

와이어샤크 설치

아래 사이트에 접속하신 후

stable release에서 운영체제에 맞는 것을 설치합니다.

https://www.wireshark.org/download.html

Wireshark · Download

Wireshark: The world's most popular network protocol analyzer

www.wireshark.org

다음 쭉 눌러서 설치하시는데

아래 체크박스는 꼭 해주세요

pcap를 이용해서 패킷을 캡쳐하기 때문에 반드시 설치해야합니다.

(WinPcap도 설치해주세요)

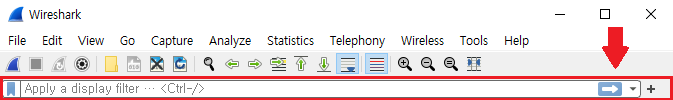

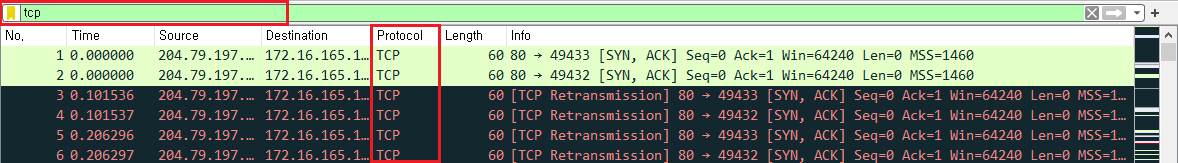

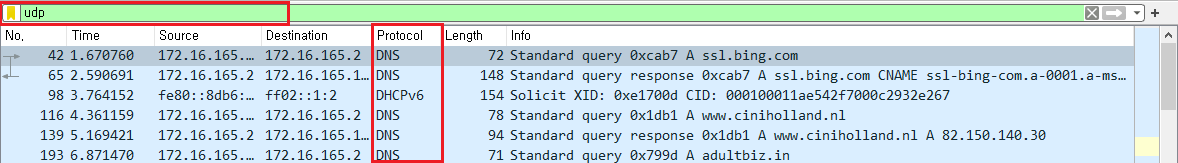

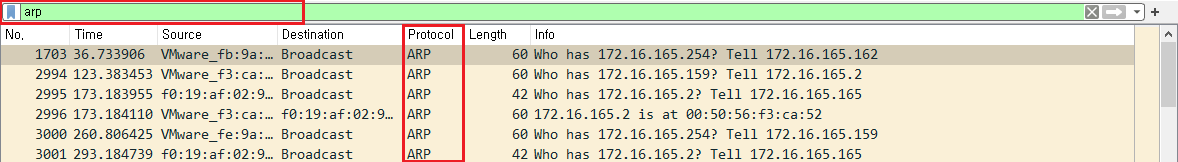

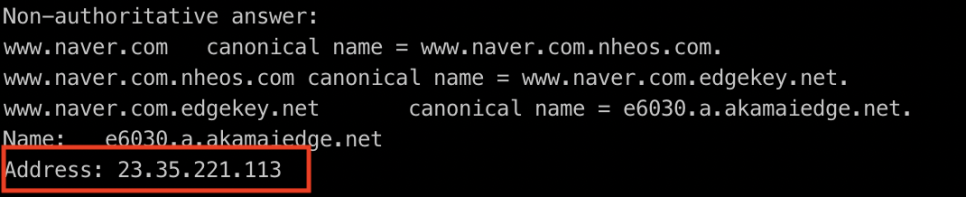

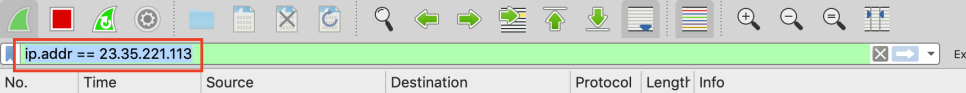

와이어 샤크의 필터 검색 방법 및 세부 내용은

다음 글에서 연습해 보도록 하겠습니다.

와이어샤크 (Whireshark) 사용법#2 (쉬운 설명, 필터, 캡처, 연산자)

와이어샤크란? 오늘은 와이어샤크 사용법에 대해 간단히 알아보겠습니다. 그전에 혹시 와이어샤크에 대해 모르시는 분들은 전에 적어 두었던 개념과 설치법도 함께 적어놨으니 읽어보고 와

jdcyber.tistory.com

궁금하신 사항은 댓글에 남겨주세요

댓글에 남겨주신 내용은

추후 정리해서 올려드리겠습니다

구독 신청하시면 업로드 시 알려드릴게요!

-

조금이라도 도움이 되셨다면

공감&댓글 부탁드리겠습니다

감사합니다!

'네트워크' 카테고리의 다른 글

| iP 주소란 무엇일까? (쉬운 설명, 개념, 정의, 호스트 아이디, 네트워크 아이디, 서브넷 마스크) (2) | 2023.12.20 |

|---|---|

| MAC 주소? iP 주소? 무슨 차이지? (쉬운 설명, 개념, 정의) (1) | 2023.12.20 |

| ACL (Access Control List) 이란? ACL 구성 가이드: 네트워크 보안 강화를 위한 필수 지침 (쉬운 설명, 예제) (1) | 2023.12.12 |

| 패킷(Packet)이란? (쉬운 설명, 구조, 헤더, 인캡슐레이션, 핑, Ping) (4) | 2023.12.08 |

| OSi 7계층 모델이란? (개념/이해/설명) TCP/IP Protocol suite (2) | 2023.12.08 |