이번 글에서는 VirtualBox와 칼리 리눅스를 사용해 실제 모의해킹 실습을 할 수 있는 취약 시스템(Vulnerable Machine) 을 설치하는 방법을 자세히 안내하겠습니다.

이 글을 읽고 나면 칼리 리눅스에서 Metasploitable2를 대상으로 nmap 스캔과 기본 침투 테스트를 수행할 수 있습니다.

1️⃣ 왜 취약 시스템이 필요한가?

칼리 리눅스를 설치했다고 해서 바로 해킹 실습을 할 수 있는 것은 아닙니다.

해킹 도구를 실행하기 위해선 반드시 공격할 대상 시스템이 필요합니다.

✅ 취약 시스템이란?

- 의도적으로 보안이 허술하게 만들어진 가상 머신.

- 합법적·교육용으로 배포됩니다.

- 네트워크 서비스, 웹 애플리케이션 등 실제처럼 다양한 취약점을 포함합니다.

이 시스템이 있어야 Nmap, Metasploit, Burp Suite 등의 도구를 연습할 수 있습니다.

2️⃣ 어떤 취약 시스템이 좋은가?

아래 시스템들은 무료로 배포되며, 해킹 실습에 가장 많이 사용됩니다.

🟢 Metasploitable 2

✅ 특징

- Metasploit 실습에 최적화된 Linux 기반 시스템

- 다양한 취약한 서비스가 기본 실행됨 (FTP, SSH, MySQL, Tomcat 등)

- 네트워크 취약점 학습에 적합

🟢 DVWA (Damn Vulnerable Web Application)

✅ 특징

- PHP로 제작된 웹 애플리케이션

- SQL Injection, XSS, Command Injection 등 웹 취약점 실습

- 웹 해킹 입문에 매우 유용

다운로드:

DVWA GitHub

🟢 OWASP Broken Web Applications

✅ 특징

- 다양한 취약 웹앱을 한 번에 설치 가능

- DVWA 포함 다수의 취약 애플리케이션 내장

- 웹 해킹 종합 학습에 적합

다운로드:

OWASP BWA

이 글에서는 가장 설치가 간단한 Metasploitable2를 예시로 설명하겠습니다.

3️⃣ Metasploitable2 설치 준비

먼저 파일을 다운로드하고 준비합니다.

- 위 링크에서 Metasploitable2.zip 파일을 다운로드합니다.

- 다운로드 완료 후 압축을 해제합니다.

- Windows: 마우스 오른쪽 → 모두 압축 풀기

- Mac: 더블 클릭

- 폴더 안에 Metasploitable.vmdk, Metasploitable.ovf 등의 파일이 보이면 준비 완료.

4️⃣ VirtualBox에 가상 머신 가져오기

이제 Metasploitable2를 VirtualBox에 등록합니다.

- VirtualBox 실행

- VirtualBox 아이콘을 클릭해 프로그램을 엽니다.

- 상단 메뉴에서 파일 클릭

- 가상 컴퓨터 가져오기 선택

- Metasploitable.ovf 파일 선택

- 다운로드한 폴더에서 Metasploitable.ovf를 클릭

- 다음 버튼 클릭

- 설정 화면이 나타납니다.

- CPU, RAM 설정은 기본값 그대로 둬도 충분합니다.

- 가져오기 버튼 클릭

- 몇 초간 로딩이 진행됩니다.

- 좌측에 Metasploitable2 가상 머신이 생성됩니다.

5️⃣ 네트워크 설정

칼리 리눅스와 Metasploitable2가 같은 네트워크에 있어야 통신할 수 있습니다.

여기서는 가장 간단한 NAT 네트워크로 설명하겠습니다.

✅ NAT 네트워크란?

호스트(PC)의 인터넷 연결을 공유하며, 가상 머신끼리는 같은 네트워크에 묶입니다.

Metasploitable2 네트워크 설정

- VirtualBox 메인 화면에서 Metasploitable2 선택

- 설정 클릭

- 네트워크 탭 선택

- 어댑터 1 탭에서

- 네트워크 연결을 NAT 네트워크로 변경

- 기본 NAT 네트워크 선택

- 확인 클릭

칼리 리눅스 네트워크 설정

칼리 리눅스도 동일하게 설정합니다.

- VirtualBox에서 Kali Linux 선택

- 설정 → 네트워크 탭

- 어댑터 1을 NAT 네트워크로 지정

- 확인 클릭

✅ 이렇게 하면 두 가상 머신이 같은 네트워크에 존재합니다.

- NAT 네트워크가 없는 경우

| VirtualBox 메뉴 > 도구 > 네트워크 > NAT 네트워크 추가 |

- 브리지 모드 차이 간단 설명

| 브리지 모드를 사용하면 가상 머신이 물리 네트워크에 바로 연결됩니다. 사내 네트워크에서 테스트 시 주의가 필요합니다. |

6️⃣ Metasploitable2 실행 및 초기 로그인

이제 가상 머신을 켜보겠습니다.

- VirtualBox에서 Metasploitable2 선택

- 시작 클릭

- 부팅 화면이 지나면 로그인 프롬프트가 나옵니다.

로그인 정보

- 아이디: msfadmin

- 비밀번호: msfadmin

로그인하면 여러 서비스가 자동으로 실행됩니다.

7️⃣ 네트워크 통신 테스트

칼리 리눅스에서 Metasploitable2에 접속 가능한지 확인합니다.

- Metasploitable2 화면에서

nginx

ifconfig

- 입력 후 IP 주소 확인

- 예: 10.0.2.15

- 칼리 리눅스 터미널에서

css

ping [Metasploitable2 IP]응답이 오면 정상적으로 연결된 것입니다.

| 만약 ifconfig가 없다고 나오면: sudo apt-get install net-tools로 설치 후 다시 시도합니다. |

✅ 만약 응답이 없으면:

- 두 가상 머신 모두 같은 NAT 네트워크인지 확인

- Metasploitable2 부팅이 완료되었는지 확인

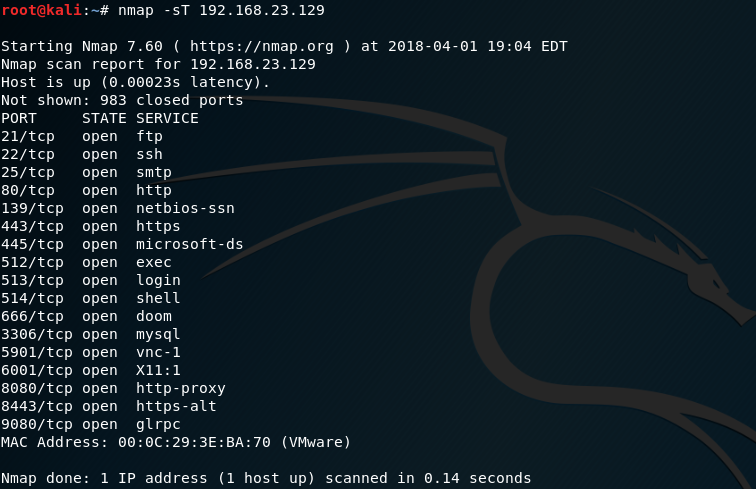

8️⃣ nmap 스캔 예제

칼리 리눅스에서 Metasploitable2의 오픈 포트를 탐색해보겠습니다.

터미널에서 다음 명령 실행:

css

nmap -sV [Metasploitable2 IP]수십 개의 서비스가 열려있는 것을 볼 수 있습니다.

ex)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.3.4

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1

...

이제 본격적인 해킹 실습을 진행할 수 있습니다.

9️⃣ 다음 실습 예고

다음 글에서는 Metasploit Framework를 활용해 Metasploitable2에 취약점 공격을 시도하는 방법을 단계별로 소개할 예정입니다.

- 취약점 탐색

- 익스플로잇 실행

- 세션 획득 및 권한 상승

궁금한 점은 언제든 댓글로 남겨주세요!

✅ 참고 및 주의사항

이 실습은 반드시 본인의 로컬 가상 환경에서만 진행해야 하며, 실제 서비스나 타인의 시스템을 대상으로 무단으로 공격하는 것은 불법입니다.

궁금하신 사항은 댓글에 남겨주세요

댓글에 남겨주신 내용은

추후 정리해서 올려드리겠습니다

구독하시면 업로드 시 알려드릴게요!

-

조금이라도 도움이 되셨다면

공감&댓글 부탁드리겠습니다

감사합니다!

'해킹 > 실습' 카테고리의 다른 글

| 버츄얼박스 (VirtualBox)와 칼리 리눅스 (Kali Linux)를 이용한 모의해킹 실습 환경 구축 가이드 (2) | 2023.08.09 |

|---|